En la actualidad es vital la seguridad a la hora de intercambiar datos entre servidores o usuarios y para ello se utiliza SSL, pero ¿qué es SSL? Y como funciona.

Todos debemos mantener activas practicas para mejorar la seguridad

En la actualidad es vital la seguridad a la hora de intercambiar datos entre servidores o usuarios y para ello se utiliza SSL, pero ¿qué es SSL? Y como funciona.

Al momento de administrar contenido de un sitio web es necesario el uso de un súper usuario pero ¿Qué es un súper usuario? , un súper usuario es aquel que puede realizar todo tipo de cambio y acceder a información del sitio y crear nuevos usuarios.

Los tipos de seguridad informática brinda a los usuarios las herramientas necesarias para que no sean presa de ciberdelincuentes, asimismo, por tal motivo en el siguiente artículo se les informara a los lectores todos aquellos elementos que se pueden utilizar ya sea como administradores de un sitio web o como usuario con el fin de garantizar una estadía segura en Internet.

Las herramientas que existen en el mercado, las cuales ayudan a tener para una estadía segura en Internet, y conseguir una fuerte defensa contra los cibercriminales son:

Con estos elementos se consigue obstaculizar la entrada de archivos maliciosos al sistema. Además de esto, dentro de las ventajas que tiene está el análisis diario, semanal o mensual del sistema para localizar vulnerabilidades y remediarlas. Hay muchas versiones gratuitas, sin embargo de esto también dependen los beneficios que se quieran obtener, sino se debe adquirir los servicios de pago.

Se ha preguntado alguna vez ¿Qué es la seguridad informática? Le contamos que esta, es la disciplina encargada de proteger la integridad y la privacidad de la información es esta almacenada en un sistema informático.

Un sistema informático puede protegerse de dos maneras: un punto de vista lógico, lo que significa con el desarrollo de software, o de manera física, ejemplo: mantenimiento eléctrico Por otro lado, hay amenazas que pueden surgir desde programas dañinos que han sido instalados en computador por el usuario como virus o por vía remota como hackers.

En la actualidad hay una amplia lista de virus que son palpables en cualquier equipo o sistema informático. Estos virus se caracterizan porque se haya ocultos en los programas de memoria RAM, lo que les da opción de interceptar y controlar algunas de las operaciones que se realizan, llevando al computador infecciones de programas y carpetas.

Dentro de las herramientas más conocidas para esto, se encuentran los programas antivirus, los cortafuegos o firewalls, la encriptación de información y el uso de contraseñas.

¿Qué es una cookie? una cookie es un archivo creado por un sitio web el cual contiene pequeñas cantidades de datos que son enviadas entre un emisor y un receptor. El propósito principal de dichas cookies es identificar al usuario que visita el sitio web, almacenando su historial de la actividad que realizó dentro del sitio web, esto con el fin de ofrecerle contenidos a sus gustos y hábitos.

Las diferentes cookies pueden tener una finalidad simple, una puede ser como saber cuándo fue la última vez que el usuario entró a la página web; o talvez un dato más importante, el de como guardar todos los artículos puestos en el carrito de compras de una tienda

Las cookies se empezaron a implementar luego de que un empleado de Netscape Communications decidió crear una aplicación de e-commerce con un carrito de compras que se mantuviese siempre lleno con los artículos que el usuario había requerido. Aunque luego el desarrollador pensó que la mejor opción era utilizar un archivo que se guardara en el equipo del receptor, en lugar de usar el servidor del sitio web.

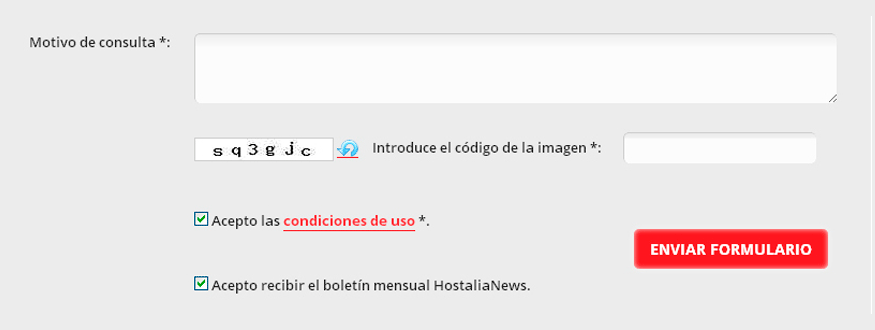

¿Qué es un captcha? Un captcha (test de Turing público y automático para distinguir a los ordenadores de los humanos, del inglés "Completely Automated Public Turing test to tell Computers and Humans Apart") es un patrón de medida de seguridad que se conoce como autenticación pregunta-respuesta, haciendo que el usuario introduzca un conjunto de caracteres que se muestran en una imagen distorsionada que aparece en pantalla. Este se utiliza principalmente, en el envío de formularios de contactos.

Antes de que se empezar a utilizar los captcha, algunos robots frecuentemente entraban en los correos, introduciendo aleatoriamente claves de usuarios y contraseñas hasta dar con las correctas, luego de estar dentro de la cuenta comenzaban a propagar todo tipo de información comercial indeseable.

Un captcha ayuda a proteger las cuentas del spam y del descifrado de contraseñas solicitando completar una simple prueba que demuestre que se es humano y no una máquina, la cual no es capaz de comprender e introducir la secuencia de forma correcta, que un humano si podría hacer.

Existen muchos servicios web, incluyendo a Google, utilizando captcha para evitar las entradas no autorizadas en cuentas.

Las siguientes recomendaciones le indicarán como tener una contraseña segura tanto para redes sociales, como para otros medios electrónicos.

Las siguientes recomendaciones le indicarán como tener una contraseña segura tanto para redes sociales, como para otros medios electrónicos.

Los que muchas personas hacen es escribir sus contraseña en su correo electrónico o algún servicio de mensajería, sin embargo esto no es recomendable. Lo mejor en este caso es memorizarla o tenerla en un archivo cifrado al que solo acceda el usuario.

Lo recomendable es usar una contraseña segura y fuerte de al menos 10 caracteres, combinando mayúsculas, minúsculas, números y caracteres. Además, es importante evitar palabras del diccionario o que se basen en información personal.

Cambiar la contraseña cuando se sospeche que esta ha podido sufrir un incidente o crear nuevas que siempre sean difíciles de adivinar.

El año 2015 fue el año con mayor ciberataques con un total de 304 millones.

Lo primero que se debe hacer es mantener la calma

Se usa por los hackers para inyectar informacion en la base de datos.

Ejemplo escribir en un formulario sentencias que borran los usos

Ejemplo de un ataque a un componente vulnerable

Es uno de los gestores de contenido (CMS) más utilizados en el mundo para crear sitios web y existe mucha controversia de opiniones en cuanto a su seguridad. Recomendamos Extensiones para mejorar la seguridad de Joomla:

Es un archivo de configuración para su uso en servidores web que ejecutan el software de servidor Web Apache, para la protección hotlink es decir, la protección de contraseña, o el bloqueo de hitbots.

Remove PHP sensitive information

Avoid Visula fingerprinting

Block some popular tools used by hackers

http://is.gd/pGfVXQ

Actualizar siempre todas las extensiones

Actualizar siempre todas las extensiones

Básicas:

Ejmplos

LaCapilladel0tro

Proteger el directorio del administrador

Consiste en colocar una seguridad adicional aora que no se vea la carpeta de administrador usando el protector de directrios del panel de control del hosting o usando extensiones para esto

Proteja la direccion IP del admin

Use en el htaccess la sentencia alowww this ip

Arregle los perrmisos

Hacer Respaldos (Backups) del Joomla

Haga backups frecuentemente de si sitio web usando herramientas como el Akkeba Backup

Después del proceso de creación y puesta en operación de cualquier sitio web, lo ideal es tener algunas recomendaciones para prevenir y garantizar la seguridad y buen funcionamiento del equipo.

Tipos de Ataques de Hacker

Configuración del Servidor

Angela Sogamoso

Nuevos Proyectos

Sorry, I'm offline at the moment. I'll be available on Lunes, Martes, Miércoles, Jueves, Viernes

18:00Nicole Vargas

Soporte Clientes Activos

Hola! Nos encanta tenerte de nuevo por aquí, por favor escribe tu nombre, tu sitio web y tu requerimiento..

00:00Carlos Arango

Nuevos Proyectos

Sorry, I'm offline at the moment. I'll be back online in the next 7 hours 53 minutes

19:30